In de nieuwste Threat Spotlight van Barracuda laten onderzoekers zien hoe aanvallers misbruik kunnen maken van inboxregels (‘rules’) bij een gecompromitteerd account. Daarmee omzeilen ze detectie terwijl ze bijvoorbeeld informatie uit het bedrijfsnetwerk wegsluizen via de gecompromitteerde inbox.

Daarnaast kunnen aanvallers er zo voor zorgen dat het slachtoffer geen securitymeldingen ontvangt, kunnen ze berichten opslaan in obscure mappen zodat het slachtoffer ze niet gemakkelijk kan vinden of kunnen aanvallers berichten van een senior executive verwijderen. Zo kunnen ze zich makkelijker voordoen als die senior executive en proberen om geld buit te maken.

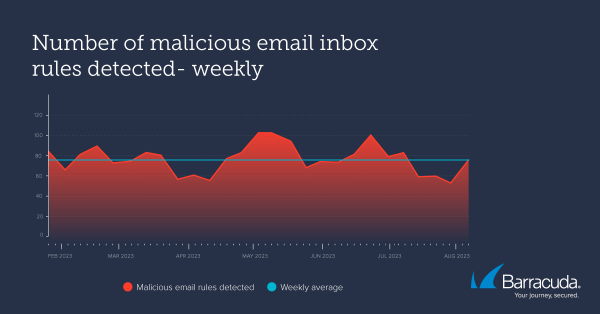

“Het misbruiken van e-mail inboxregels is een effectieve aanvalstactiek die ervoor zorgt dat de aanvaller ‘onzichtbaar’ blijft en die eenvoudig te implementeren is zodra een account is gecompromitteerd”, zegt Prebh Dev Singh, Manager, Email Protection Product Management bij Barracuda. “Hoewel e-maildetectie de laatste jaren steeds geavanceerder is geworden en machine learning het makkelijker maakt om verdachte inboxregels te herkennen, laten onze detectiecijfers zien dat aanvallers deze techniek met succes blijven toepassen. Het creëren van regels met een schadelijk doel is een serieuze dreiging voor de integriteit van de data en de middelen van een organisatie. De techniek kan pas toegepast worden als de aanvallers al ‘binnen’ zijn. Er is dan directe actie vereist om de aanvallers uit het netwerk te krijgen.”

Zodra een aanvaller het e-mailaccount van een slachtoffer heeft gecompromitteerd, bijvoorbeeld via phishing of met gestolen inloggegevens, kunnen ze één of meer automatische e-mailregels instellen om onzichtbaar te blijven en om toegang te houden tot de mailbox. Dit kunnen aanvallers gebruiken om:

- informatie of geld te stelen en ervoor te zorgen dat het langer duurt voordat dat ontdekt wordt. Aanvallers kunnen een regel instellen om alle e-mails met gevoelige en potentieel lucratieve sleutelwoorden zoals ‘betaling’, ‘factuur’ of ‘vertrouwelijk’ door te sturen naar een extern mailadres.

- specifieke binnenkomende e-mails verbergen, zoals security alerts of command-and-control communicatie, door dit soort berichten te verplaatsen naar mappen die zelden worden gebruikt, e-mails als gelezen te markeren of ze simpelweg te verwijderen.

- de activiteiten van het slachtoffer in de gaten houden en informatie verzamelen over het slachtoffer of de organisatie, om te gebruiken bij verdere aanvallen.

- bij BEC-aanvallen (Business Email Compromise) kan de aanvaller een regel instellen om alle binnenkomende e-mails van een bepaalde collega te verwijderen, zoals de Chief Finance Officer (CFO). Hierdoor kunnen de aanvallers zich voordoen als de CFO en collega’s e-mails sturen om hen te overtuigen geld van het bedrijf over te maken naar een bankrekening van de aanvallers.

Als zo’n schadelijke inboxregel niet wordt opgemerkt, blijft deze operationeel, zelfs als het slachtoffer zijn wachtwoord wijzigt, ze multi-factor authenticatie inschakelen, andere strikte beleidsregels voor voorwaardelijke toegang instellen of hun computer volledig opnieuw installeren. Zolang de regel in de inbox blijft bestaan, blijft deze effectief.

Effectieve verdediging tegen schadelijke inboxregels

De meest effectieve bescherming is preventie: voorkomen dat aanvallers het account kunnen compromitteren. Organisaties hebben hiernaast effectieve detectie- en incidentresponsemaatregelen nodig om gecompromitteerde accounts te identificeren en de gevolgen daarvan te beperken. Dit omvat volledig inzicht op elke actie die wordt ondernomen in de inbox van iedere werknemer, welke regels er worden aangemaakt, wat er is gewijzigd of geopend, de inloggeschiedenis van de gebruiker, de tijd, locatie en context van verzonden e-mails, etc.

Op AI gebaseerde bescherming gebruikt dit soort data om een intelligent accountprofiel voor iedere gebruiker op te stellen. Elke afwijking, hoe subtiel ook, wordt onmiddellijk gemarkeerd om verder te bekijken. Verder wordt ook Impersonation Protection aangeraden. Hierbij worden meerdere signalen gebruikt om een accountovername te voorkomen, zoals logindata, e-mailgegevens, statistische modellen en regels.

Tot slot kunnen uitgebreide detectie- en responsemaatregelen (XDR) en 24/7 bescherming door een Security Operations Center (SOC) helpen om ervoor te zorgen dat zelfs diep verborgen activiteiten worden gedetecteerd en geneutraliseerd.

Lees de volledige blogpost: https://blog.barracuda.com/2023/09/20/threat-spotlight-attackers-inbox-rules-evade-detection