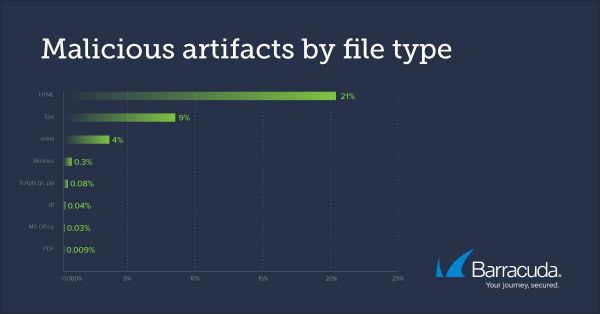

Onderzoekers van Barracuda hebben de gegevens geanalyseerd van miljoenen bijlagen die zijn gescand door systemen van Barracuda, om te bepalen welke type bijlagen het meest wordt gebruikt voor kwaadaardige doeleinden. Uit dat onderzoek blijkt dat, vergeleken met andere typen bijlagen, vooral HTML-bijlagen zijn. Maar liefst een op de vijf (21%) van alle HTML-bijlagen die door Barracuda werden gescand, was schadelijk

Daarom hierbij een nadere blik op schadelijke HTML-bijlagen, de manieren waarop ze gebruikt worden door cybercriminelen en hoe organisaties zich kunnen beschermen tegen dit type aanvallen.

Een duidelijke dreiging

Schadelijke HTML-bijlagen – HTML-bijlagen worden vaak gebruikt in e-mails. Vooral in e-mailrapporten die door het systeem worden gegenereerd en die gebruikers regelmatig ontvangen. Deze berichten bevatten een URL-link naar het daadwerkelijke rapport.

Aanvallers gebruiken e-mails die sterk lijken op zo’n wekelijks rapport met een HTML-bijlage, waardoor gebruikers worden verleid om op phishing-links te klikken. Deze methode is succesvol omdat aanvallers niet langer schadelijke links in de tekst van een e-mail hoeven te zetten. Zo kunnen ze de antispam- en antivirusmaatregelen van een organisatie makkelijker omzeilen

Details

Aanvallers gebruiken HTML-bijlagen op verschillende manieren. Ten eerste voor phishing van inloggegevens. In de schadelijke HTML-bijlage zit een link naar een phishingsite. Wanneer die link wordt geopend, stuurt een Java-script de gebruiker door naar een computer van derden, waar gebruikers wordt gevraagd om logingegevens in te voeren om toegang te krijgen tot informatie, of er wordt een bestand gedownload dat mogelijk malware bevat.

Criminelen hoeven echter niet altijd gebruik te maken van een nep website. Ze kunnen een phishing-formulier maken dat direct is ingebed in de HTML-bijlage. Zo sturen ze in feite de daadwerkelijke phishing-site als een bijlage, in plaats van een link.

Deze aanvallen zijn moeilijk te detecteren omdat de HTML-bijlagen zelf niet schadelijk zijn. Aanvallers stoppen de malware niet in de bijlage zelf, maar gebruiken in plaats daarvan meerdere omleidingen met behulp van Java-scriptbibliotheken die elders worden gehost. Beschermingsmaatregelen tegen deze aanvallen moeten daarom complete e-mails met HTML-bijlagen checken, alle omleidingen daarin controleren en de inhoud van de e-mail analyseren op potentieel kwaadaardige intenties.

Hoe zich te beschermen tegen schadelijke HTML-bijlagen

– Een e-mailsecurityoplossing moet potentieel schadelijke HTML-bijlagen scannen en blokkeren. Het is moeilijk om deze bijlagen precies te identificeren en het detectieproces zal dan ook vaak een groot aantal ‘false-positives’ opleveren. De beste oplossingen om dit te voorkomen zijn machine learning en analyse van statische code om de volledige inhoud van een e-mail evalueren en niet alleen de bijlagen.

– Train werknemers regelmatig in het identificeren en melden van potentieel schadelijke HTML-bijlagen. Omdat het vaak gaat om aanvallen met een groot volume, moeten gebruikers op hun hoede zijn voor alle HTML-bijlagen, vooral in e-mails van afzenders die ze nog niet eerder hebben gezien. Voorbeelden van dit soort aanvallen zouden onderdeel moeten zijn van phishing-simulatiecampagnes en gebruikers moeten getraind worden om altijd dubbel te checken voordat ze hun inloggegevens ergens invoeren.

– Zorg ervoor dat er hersteltools beschikbaar zijn voor het geval er een schadelijke e-mail is ontvangen. Daarmee kan een potentieel schadelijke e-mail snel worden geïdentificeerd en vervolgens automatisch uit de mailboxen van gebruikers verwijderd worden. Automatische incident respons kan helpen om dit zo snel mogelijk te doen, voordat de aanval zich verspreidt binnen de organisatie. Bescherming tegen account-overname controleert op verdachte activiteit op accounts en stuurt een waarschuwingsmelding als mogelijk logingegevens worden gecompromitteerd.