Het onverwacht geopenbaarde beveiligingsgat in de unified extensible firmware interface (Uefi)-firmware voor Lenovo’s ThinkPads raakt niet alleen die leverancier en zijn klanten. De bug in bios-opvolger Uefi komt namelijk van een externe leverancier.

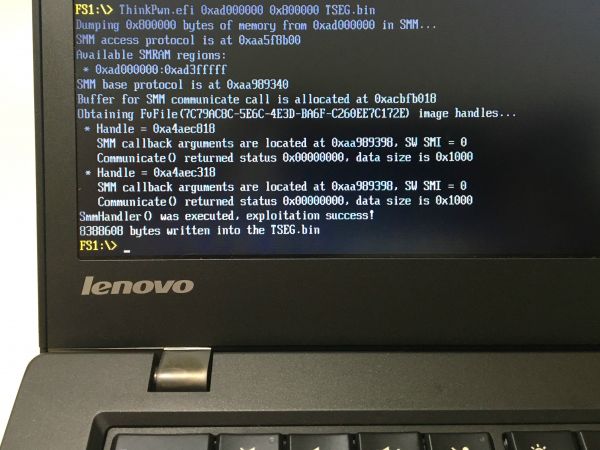

Lenovo is druk doende met eigen onderzoek naar een onthulde en openstaande kwetsbaarheid in de Uefi-firmware (unified extensible firmware interface) van bepaalde Thinkpad-modellen. Een security-onderzoeker heeft namelijk een voorheen onbekend beveiligingsgat daarin ontdekt en dat openlijk bekend gemaakt, compleet met exploitcode. Een kwaadwillende kan dit gat benutten om eigen software uit te voeren in de smm-code (system management mode) van Bios-opvolger Uefi.

Voor dit misbruik is wel fysieke toegang tot de doelcomputer nodig aangezien uitvoering van de Thinkpwn-exploitcode gebeurt vanaf een usb-stick. In theorie is het wel mogelijk om deze kwetsbaarheid te gebruiken in combinatie met andere gaten in bijvoorbeeld browser en besturingssysteem om zo op afstand malware-uitvoering te realiseren. Daarbij kan de malware zich verbergen in de Uefi-firmware en zo als rootkit aanwezig blijven; ook na OS-herinstallatie of vervanging van de harde schijf. Het omstreden surveillancebedrijf Hacking Team had ook een Uefi-rootkit in zijn arsenaal.

Onthullen versus samenwerken

In het security advisory-bericht over deze kwestie meldt Lenovo dat het Product Security Incident Response Team (Psirt) van de firma meerdere pogingen heeft gedaan om samen te werken met de security-onderzoeker vóór diens openbaarmaking van zijn vondst. De ontdekker, Dmytro Oleksiuk, had op social media al aangekondigd dat hij een kwetsbaarheid op Bios-niveau in Lenovo-producten zou gaan onthullen.

In repliek stelt Oleksiuk dat de geclaimde contactpogingen voor samenwerking neerkwamen op een eis tot overhandiging van de informatie over de 0-day kwetsbaarheid plus een verbod om erover te publiceren. ‘Dat is geen verzoek tot samenwerking’, tweet de security-onderzoeker. Verder stelde hij in zijn blogpost al dat hij – ondanks gebrek aan een patch voor deze kwetsbaarheid – heeft besloten om voor full disclosure te gaan, omdat het hoofddoel van zijn Uefi-onderzoek is om kennis te delen. ‘Niet om leveranciers en hun gebruikers blij te maken.’

Industriebreed probleem

Daarnaast stelt Oleksiuk dat hij niet genoeg middelen heeft om alle Lenovo-computers te controleren op de kwetsbaarheid. ‘Dus als je een Thinkpad hebt, is het waarschijnlijk dat je kwetsbaar bent. In het geval van andere modellen raad ik aan om te wachten op een officiële advisory van de leverancier.’ De security-onderzoeker stelt nog gerust over het gevaar: het is volgens hem erg onwaarschijnlijk dat deze kwetsbaarheid in het wild wordt misbruikt, voor gewone gebruikers. Een blikseminslag is waarschijnlijker dan het tegenkomen van een smm-exploit of -malware, aldus de onthuller van deze kwetsbaarheid.

Echter, de gevolgen lijken in ieder geval wel veel breder te zijn dan alleen bepaalde Thinkpad-modellen. Lenovo zelf spreekt in het security advisory van een hoge mate van ernst én een industriebrede scope voor de impact. Daarmee doelt de computerfabrikant niet op de eigen leiderspositie in de pc-markt, maar op het feit dat deze kwetsbaarheid eigenlijk niet afkomstig is van Lenovo.

Rootkitmogelijkheden

De Chinese fabrikant heeft bekendgemaakt dat de kwetsbare smm-code is aangeleverd door een derde partij. Het gaat om ’tenminste één van onze Independent Bios Vendors (IBV’s)”, deelt Lenovo mee in zijn security advisory. Het gaat hier om de externe bedrijven die de eigenlijke software maken voor de Uefi-chips, die de rol van het aloude Bios hebben overgenomen. Qua interface kan Uefi nog sterk lijken op Bios, maar qua functionaliteit is het flink uitgebreider.

Zo heeft Lenovo zelf de rijkere Uefi-mogelijkheden eerder al gebruikt om eigen Windows-software mee te leveren en om deze ook na een verse OS-installatie te kunnen (her)installeren. Dit is in augustus vorig jaar aan het licht gekomen en bestempeld als crapware en een rootkit. Erger nog is dat deze feature ook een securitykwetsbaarheid bleek te zijn die door anderen valt te misbruiken, doordat er een buffer overflow in aanwezig was. In reactie heeft Lenovo de hele Uefi-tool teruggetrokken, middels een firmware-update die gebruikers dan moeten downloaden en installeren.

Firmware-fix vereist

Hetzelfde lijkt nodig te zijn voor de nu door Oleksiuk ontdekte kwetsbaarheid. Lenovo zegt aan een fix te werken en dat het informatie daarover zo snel mogelijk zal posten op zijn website voor Product Security Advisories. Waarschijnlijk zal een nieuwe, gefixte firmware ook nodig zijn voor pc’s van diverse andere fabrikanten. Aangezien de bron van dit gat in de Bios-software ligt, kan deze foute firmware ook zijn gebruikt voor andere computerfabrikanten. Oleksiuk tweet dat het 100 procent zeker is dat andere oem’s deze kwetsbaarheid ook in hun producten hebben.

Lenovo meldt in zijn security advisory dat het staande praktijk is dat Bios-firmwaremakers beginnen met de algemene codebasis die chipfabrikanten als Intel en AMD maken. Daar bovenop voegen zij code toe die specifiek is voor bepaalde computermodellen. Lenovo onderzoekt de bron en bedoeling van de nu kwetsbaar blijkende firmware-code. Het doel is te bepalen of de kwetsbaarheid ook aanwezig is in Bios-code die is geleverd door andere IBV’s.

Inside Intel?

Hiervoor heeft Lenovo niet alleen contact gelegd met de drie IBV’s waar het firmware van betrekt, maar ook met processorproducent Intel. De eigenlijke bron van de Bios-bug zou namelijk Intel zelf kunnen zijn. Het lijkt er volgens ontdekker Oleksiuk op dat de kwetsbare smm-callbackfunctie een bug is die al in Intels Uefi-referentiecode zat. Intel heeft daar in 2014 al een fix voor uitgebracht, maar die is mogelijk niet overgenomen door Uefi-firmwaremakers.