Vergeet de vraag naar inloggegevens voor uw zogenaamde bank. Of een voorschot voor die ene grote erfenis vanuit Afrika. De hedendaagse phishingmails zijn een stuk geraffineerder. Waar trapt menig kantoorgebruiker in? En wat bezorgt it-afdelingen nachtmerries?

We halen de inzichten uit een recent rapport van Sophos. Zij brachten op basis van hun Sophos Phish Threat, een training en simulatie tool, enkele bevindingen aan de oppervlakte. Want ook al is het verschijnsel allesbehalve nieuw, hardnekkig blijft phishing zeker. Ruim driekwart (77 procent) van de organisaties ervaart minstens één keer per maand een phishing-aanval.

30 procent geopend, 14 procent geklikt

Opvallend is dat, althans dat beweert Sophos, ongeveer 30 procent van die phishing-e-mails wordt geopend. De gemiddelde click through rate zou 14 procent bedragen, zes keer hoger dan bij de klassieke marketingmails voor consumenten.

Wat doet uitschijnen dat het cybercriminelen, ondanks bewustzijnsprogramma’s en trainingen, nog steeds lukt om personen te misleiden. Maar waar zit juist het gevaar?

Welke afdelingen geviseerd?

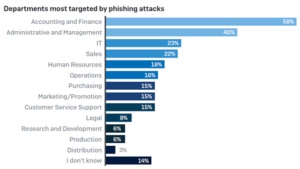

Boekhouding en financiën zijn de meest geviseerde afdelingen. Zij krijgen de meeste phishingmails. Administratie en management volgen op de voet. Dan komt de it-afdeling. Logische doelwitten, want zij beheren voor een groot stuk daar waar de verzenders van phishing (voor 89 procent de georganiseerde misdaad) naar op zoek zijn: geld en toegang.

Volgens Sophos is 59 procent van de phishingaanvallen ingegeven uit puur geldgewin, zoals in het geval van ransomware. Daarnaast is het er in 41 procent van de phishingaanvallen om te doen om toegang te verwerven in bedrijfssystemen, bijvoorbeeld om data te ontvreemden of om computersystemen te kunnen controleren.

In een organisatie worden de afdelingen productie, r&d en distributie het minst geviseerd. Ook het juridische departement krijgt in verhouding minder met phishing te maken, al doet het verschijnsel elke afdeling aan.

Soorten mails

Welke mails doen gebruikers het meest in de val trappen? Niet de boodschappen die u de hemel op aarde beloven, maar heel concrete, persoonlijke en zelfs alledaagse berichten.

De absolute ‘winnaar’ binnen de phishingmail die Sophos onderzocht was een kort bericht (‘a task was assigned to you’) gericht aan een bepaalde persoon waarin stond dat een bepaalde en vertrouwde taak naar hem of haar zou worden doorgeschoven.

Ook heel doorsnee berichten (en subjects) als ‘Let’s meet next week’ of ‘Car Lights left on’ doen klikken en mikken op impulsbeslissingen. Het gevaar schuilt dus in de alledaagsheid. Hoe dieper en specifieker in iemands leven werd gegraven, hoe beter.

Phishingmails rond de (algemene) jaarlijkse werknemersenquête of de nieuwe inloggegevens voor een computersysteem misleiden bijvoorbeeld veel minder kantoorgebruikers. Been there, done that.

De drietrapsracket.

Hoe kunnen it-afdelingen (en bedrijven) zich wapenen. John Shier van Sophos sugereert voor de aanpak in drie lagen. ‘Ook al bestaat er in het bestrijden van phishing geen ‘silver bullet’ of toveroplossing’, benadrukt hij.

1. Pre-delivery e-mail gateway. Hier worden, in de mate van het mogelijke, de phishing mails al bij de bron geweerd. Want hoe meer phishingmails worden geblokeerd, hoe minder de gebruikers ze terugvinden in hun mailbox. Anti-spam, malicious url blocking en sender authentication en reputation zijn technologieën die hier aan de orde zijn.

2. Slimme gebruikers. Zij kunnen heel erg bijdragen aan cyber security door alert te zijn. Shier benadrukt hier het nut van training én de mogelijkheid om te signaleren. ‘Maak het voor uw gebruikers eenvoudig en zonder consequenties om aanvallen te melden, zelfs als ze zijn misleid’, stelt hij. ‘Zo’n systeem voor vroegtijdige waarschuwing is cruciaal voor elke organisatie die snel en resoluut wil reageren op een phishingaanval.’

3. Endpoint protection. Vermits phishingmails steeds geraffineerder worden, komen er nog flink wat mails bij de eindgebruikers terecht. Als er daar iemand op klikt of een attachment opent (wat dus nog vaak gebeurt), is er met endpoint protection de laatste verdedigingslinie. Die moeten, via onder meer anti-exploit en anti-ransomware, verhinderen dat er verdere schade wordt aangericht.

De spelers die voor deze endpoint protection platforms instaan, zijn overigens divers: van Bitdefender, Cisco, Eset, FireEye, Fortinet en F-Secure via Kaspersky Lab, McAfee, Microsoft, Palo Alto Networks, Panda en Sentinelone tot Sophos, Symantec en Trend Micro.

Ook de technologie van endpoint protection evolueert steeds meer. Door gebruik van steeds meer doorgedreven deep learning kunnen hier bedreigingen bijvoorbeeld gesignaleerd en afgeblokt worden. Ook bedreigingen die nog onbekend waren. Of hoe bedreiging en remedie steeds verder evolueren.